- DAZ.online

- News

- Digitales

- Was steckt hinter der ...

E-Rezept-App der Gematik

Was steckt hinter der Open-Source-Strategie?

Berlin - 31.08.2021, 07:00 Uhr

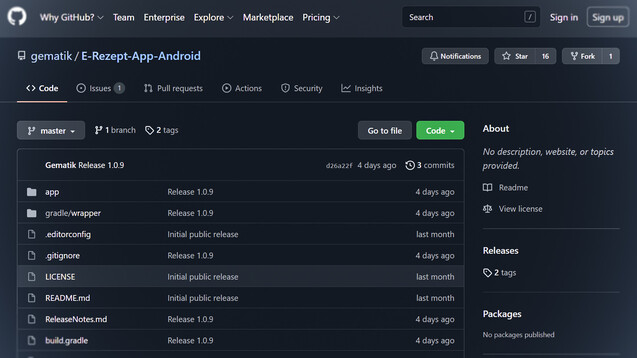

Das GitHub-Repository der E-Rezept-App (Android). (c / Screenshot: GitHub - gematik / DAZ)

Seit Juli steht die E-Rezept-App der Gematik in den App-Stores zum Download bereit. Im Rahmen des E-Rezept-Projekts in der Fokusregion Berlin-Brandenburg kann sie bereits genutzt werden – jedenfalls theoretisch. Anfang August veröffentlichte die Gematik die sogenannten Quellcodes der App. Zum einen, um Transparenz zu schaffen, zum anderen, um die Sicherheit zu erhöhen – denn nach ihrer Vorstellung soll sich jetzt die „Fachcommunity“ mit der App befassen. Was hat es damit auf sich? Die DAZ sprach darüber mit dem IT-Experten Martin Tschirsich.

Als die Gematik kürzlich die Quellcodes für die E-Rezept-App veröffentlichte, hieß es in ihrer Pressemitteilung vom 5. August: „Damit folgt sie ihrem Weg der Transparenz gegenüber der breiten Öffentlichkeit und der Fachcommunity.“ Man wolle damit das Vertrauen in die Telematikinfrastruktur (TI) stärken und in den Austausch gehen. „Die Community ist kein stiller Leser – wir erwarten konstruktive Kritik von Experten, was unserer App letztendlich zugutekommt und die Nutzerfreundlichkeit erhöhen kann“, kommentierte Florian Hartge, Verantwortlicher für Produktionsprozesse innerhalb der Gematik. „Die Entwicklung, die Einführung und auch die sicherheitstechnische Bewertung der E-Rezept-App sollen mit größtmöglicher Offenheit geteilt werden“, so die Idee.

Mehr zum Thema

Wegen Verletzung der gesetzlich vorgesehenen Interoperabilität

Streit um TI-Anschluss: Red will BMG und Gematik einschalten

Erwartungen an das E-Rezept

Gematik schreibt Apotheken an

E-Rezept-App der Gematik in den Startlöchern

Interessierte können Gematik-App vorab testen

Doch die wenigsten Apotheker:innen dürften mit solchen Codes etwas anfangen können. Wie viel Transparenz steckt also wirklich in der Open-Source-Strategie der Gematik? Und lässt sich auf diesem Weg das Ziel erreichen, das Vertrauen in die TI zu stärken – also bringt dieses Vorgehen einen Gewinn in puncto Sicherheit?

Spezifikationen bedeutender als Quellcode

Martin Tschirsich ist Spezialist für Informationssicherheit und Mitglied im Chaos Computer Club (CCC). Im Gespräch mit der DAZ begrüßt er grundsätzlich den Ansatz, diese Informationen öffentlich zugänglich zu machen – auch wenn das im Fall der Quellcodes für die E-Rezept-App aus seiner Sicht nicht unmittelbar einen Mehrwert bringt. Denn vor rund einem Jahr hatte die Gesellschaft bereits die Spezifikationen für die App bekannt gemacht. Deren Bedeutung ist laut Tschirsich deutlich höher einzustufen als die der nun publizierten Quellcodes.

Verglichen mit dem Bau eines Hauses seien die Spezifikationen so etwas wie der Bauplan, erläutert der IT-Experte. „Da steckt alles Wichtige drin“, sagt er. Die Quellcodes könne man mit dem Rohbau vergleichen. „Anhand der Quellcodes kann man also überprüfen, ob das, was im Bauplan steht, auch umgesetzt wurde und ob vorgeschlagene Änderungen eingeflossen sind.“ Immer vorausgesetzt, die publizierten Quellcodes würden auch eins zu eins umgesetzt.

Zudem ist es möglich, anhand der Quellcodes potenzielle Sicherheitslücken zu identifizieren. Das ist naturgemäß keine Spielwiese für die Apotheker, sondern für Fachleute wie Tschirsich. Es gibt nur ein Problem: Anders als auf Konzernebene inzwischen üblich, lobt die Gematik keine Prämien aus für das Auffinden solcher Schwachstellen. Die im Fachjargon als „Bug Bounties“ bezeichneten Boni sind meist gestaffelt, je nachdem, als wie gefährlich die aufgespürte Sicherheitslücke einzustufen ist. „Damit sorgt man dafür, dass möglichst viele Menschen, die etwas davon verstehen, die Sicherheit des Systems prüfen“, erklärt der IT-Spezialist.

Gematik: finanzielle Anreize nicht erforderlich

Die Gematik verzichtet darauf, von dieser Möglichkeit Gebrauch zu machen. Zwar sei man „hochinteressiert an Meldungen von Schwachstellen, die Sicherheitsforschende in unseren Anwendungen gefunden haben“, erklärt eine Sprecherin auf Nachfrage. Durch die Veröffentlichung des Sourcecodes werde diese Community auch kontinuierlich in die weitere Verbesserung der Softwarekomponenten integriert. Geplant sei zudem, „noch in diesem Jahr eine Policy für das Coordinated Vulnerability Disclosure zu veröffentlichen“, in der die Regeln für eine Meldung, Bewertung, Behebung und anschließende Veröffentlichung von gefundenen Schwachstellen niedergeschrieben sind. „Eine finanzielle Incentivierung über sogenannte Bug Bounties wird durch dieses Vorgehen nicht erforderlich sein.“

Das heißt: Die Quellcodes sind zwar für jedermann zugänglich, doch dass sie sich wirklich jemand anschaut, sei sehr unwahrscheinlich, so Tschirsich. „Das ist extrem aufwendig, und die Zeit, die man reinsteckt, wird nicht honoriert.“ Für die sogenannte Security Community fehle schlicht der Anreiz, sich damit zu befassen.

Knackpunkt Identifikation

Unabhängig von den technischen Aspekten sieht Tschirsich seit Langem ein weiteres, besonders schwerwiegendes Problem – und das betrifft die „Schlüsselvergabe“ zu den Verordnungsdaten der Versicherten. Hier öffneten die Krankenkassen Angreifern ein Tor, indem sie bei der Ausgabe der NFC-fähigen Gesundheitskarten und der Persönlichen Identifikationsnummern (PIN) auf Verfahren setzten, die nicht geeignet seien, die Identität einer Person sicher festzustellen.

Wie leicht es ist, sich in ein vermeintlich sicheres System einzuschleichen, hat der IT-Fachmann zuletzt demonstriert, als er sich gemeinsam mit Dr. André Zilch Zugang zum DAV-Portal verschaffte. Auch als es Mitgliedern des CCC im Dezember 2019 gelungen war, die Telematikinfrastruktur zu knacken, war Tschirsich beteiligt gewesen. In beiden Fällen nutzten die IT-Spezialisten nicht etwa eine technische Lücke, sondern verschafften sich Zugang, indem sie Schwachstellen bei der „Schlüsselvergabe“ identifizierten. Im Fall des DAV-Portals etwa gaben sie sich als Apotheker aus und gelangten so an einen Zugangscode.

IT-Sicherheitexperten im Interview

„Das Zertifikate-Modul zu sperren, war allein die Entscheidung des DAV“

Ein vergleichbares Problem besteht auch bei der E-Rezept-App, meint Tschirsich. Um diese vollumfänglich nutzen zu können, benötigt jeder Versicherte eine NFC-fähige Gesundheitskarte plus eine PIN von seiner Krankenkasse. Viele Kassen, insbesondere große Versicherer, bieten für die Identifikation bei Beantragung der NFC-fähigen Karte ein sogenanntes Robo-Ident-Verfahren an. „Das ist wie ein Video-Identifikationsverfahren, nur ohne menschliches Zutun“, erläutert Tschirsich gegenüber der AZ. Im Klartext: Ob die Person, die sich als der Versicherte XY ausgibt, auch wirklich XY ist, überprüft lediglich ein Roboter.

Sowohl Video-Ident als auch Robo-Ident seien zwar von der Gematik abgesegnet, laut dem Bundesdatenschutzbeauftragen aber unzulässig, da sie den sehr hohen Schutzbedarf nicht gewährleisten können. Die Kassen setzten sich schlicht über die Vorschriften hinweg – ein Einfallstor für Angreifer.

1 Kommentar

Gematik APP kontra Apotheke vor Ort

von Andreas Neumann am 31.08.2021 um 9:29 Uhr

» Auf diesen Kommentar antworten | 0 Antworten

Das Kommentieren ist aktuell nicht möglich.